Tag: cyberbezpieczeństwo

Cyberbezpieczeństwo

Cyberbezpieczeństwo to w dzisiejszych czasach popularny termin. Poniżej zaprezentowane zostały podstawowe informacje z tej dziedziny, jak i również konsekwencje braku stosowania dobrych praktyk. Scharakteryzowano również na czym polega nowoczesna ochrona przeciwko zagrożeniom.

1. Współczesne zagrożenia

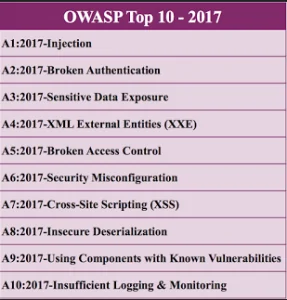

Ataki na aplikacje są niezwykle częste i dość popularne. W samej Australii dziennie notuje się ponad kilkaset tysięcy przypadków ataków typu malware rocznie a w skali świata kilka milionów. Przy braku odpowiednich zabezpieczeń strategiczne dane firmy lub klientów mogą znaleźć się na serwerach zewnętrznych i zostać udostępnione. Według organizacji OWASP ataki na aplikacje internetowe stanowią jedno z największych współczesnych wyzwań dla instytucji i przedsiębiorstw. Określono top 10 zagrożeń dla aplikacji internetowych i mobilnych.

W zestawieniu tym najwyższe miejsce przypadło atakom typu Injection, gdzie przez brak odpowiednich zabezpieczeń można bez logowania wykonywać operacje na bazie danych. Skutkiem tej podatności może być wyciek danych i haseł a nawet ich utrata. Drugim na liście zagrożeniem jest stosowanie prostych haseł i brak zabezpieczeń na atak typu „brute force”, w którym atakujący generuje hasła aż do otrzymania pozytywnego wyniku odgadnięcia. Złą polityką związaną z procedurami logowania jest nadawanie haseł prostych typu: „admin”, „password1”, „janusz66”, „qwerty”. Dokonujący ataków korzystają z baz słownikowych zawierających najpopularniejsze hasła obnażając złą politykę haseł w systemie. Na trzecim miejscu znajdują się zagrożenie wycieku danych wrażliwych określonych przez RODO (GDPR). Należy weryfikować, czy dane przekazywane są jawnym tekstem, czy algorytmy szyfrujące są aktualne,jaki jest poziom zabezpieczeń SSL (TLS). Kolejnym zagrożeniem jest nieprawidłowe zabezpieczenie aplikacji bazujących na SOAP, gdzie serializacja plików XML może zostać przechwycona. Luką w systemie jest również możliwość modyfikacji adresu URL w celu uzyskania kontroli nad danymi w aplikacji. W czasie ataku sprawdzane są tokeny, identyfikatory sesji oraz ograniczenia aplikacji wynikające z charakterystyki domeny lub serwera. Aplikacje musi być odporna na podmianę skryptów. Przykładem jest sytuacja, w której online wykonywana jest transakcje finansowa, na przykład przelew. Jeżeli aplikacja podatna jest na atak XSS to podmieniony jest skrypt, skutkując wysłaniem innej kwoty na inne konto. Następnym istotnym zagrożeniem są nieodpowiednie zabezpieczenia stanowiące luki do logiki aplikacji umożliwiające zmiany struktury danych i obiektów wewnątrz aplikacji. Wymienione zagrożenia są najczęściej spotykanymi, co nie oznacza, że inne nie istnieją.

2. Koszty braku zabezpieczeń

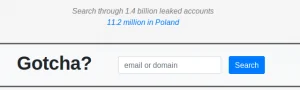

Wycieki danych logowania stanowią poważny problem dla wielu firm i instytucji. Istnieją serwisy np.: https://gotcha.pw/ , gdzie można sprawdzić czy dane logowania nie wyciekły z serwerów obsługujących daną domenę. Okazuje się, że w tej bazie znajduje się ponad 11 milionów haseł i nazw użytkowników, które zostały wykradzione tylko z domen zarejestrowanych w Polsce. Skoro dane logowania znajdują się na wskazanej powyżej stronie, oznacza to że są również dostępne gdzie indziej. Wyobrażając sobie sytuację, że dane logowania dowolnego użytkownika mogą zostać udostępnione. Można takie dane po prostu kupić i posłużyć się nimi.

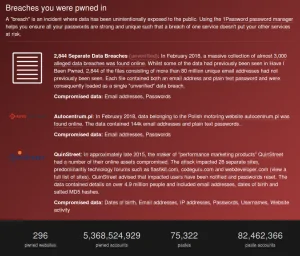

Każdy posiadacz konta e-mail, może również sprawdzić, z jakich serwerów wyciekły jego/jej informacje. Istnieją serwisy typu: https://haveibeenpwned.com/ które weryfikują zabezpieczenia w systemach informatycznych. Dla podanego adresu e-mail otrzymano listę serwisów, z których wyciekły dane. W stopce podane są statystyki dla całego serwisu, określające ogromną skalę zaniedbań w obszarze cyberbezpieczeństwa.

W internecie można spotkać szereg artykułów o realnych kosztach wycieku danych logowania będących skutkiem tylko jednego typu ataku: SQL Injection. Szacuje się, że dla większych instytucji straty finansowe idą w setki tysięcy dolarów. W obliczu RODO (GDPR) aplikacje internetowe muszą gwarantować bezpieczeństwo danych swoich użytkowników.

3. Ochrona

Bez wątpienia profesjonalną ochronę należy powierzyć specjalistom. Zidentyfikują oni potencjalne słabości na różnych etapach produkcji aplikacji jak i również w produkcie końcowym. W takim przypadku tstowane są scenariusze ataków dedykowanych dla różnego typu aplikacji. Dobrze, gdy wykorzystywane są dobre praktyki bezpieczeństwa, np.: wg standardu OWASP MASVS. Niezbędną czynnością powinno być przeprowadzenie testów penetracyjnych, które wykonywane są na aplikacji i przechowywanych danych. Warto wspomnieć, że istnieją procedury weryfikujące bezpieczeństwo aplikacji opartych lub zintegrowanych z technologią blockchain, np.: audyty inteligentnych kontraktów. Rozwój technologii typu cloud wymusił opracowanie strategii przeprowadzania testów bezpieczeństwa dla rozwiązań opartych o chmury: AWS, Google Cloud czy MS Azure. Profesjonalna ochrona powinna zdiagnozować pojawienie się potencjalnych incydentów oraz ich konsekwencje. Przy wyborze firmy z branży cyberbiezpieczeństwa zawsze warto przyjrzeć się na portofolio i specjalistów zatrudnianych przez daną firme. Ich doświadczenie i obecność w „świecie security” udokumentowane artykułami naukowymi i występami na specjalistycznych konferencjach stanowi potwierdzenie rzetelności oferowanych usług.