W dzisiejszych czasach posiadanie własnej strony internetowej jest niezwykle ważne dla każdej firmy czy przedsiębiorcy. W Lublinie, dynamicznie rozwijającym się mieście, również nie można zapominać o obecności w sieci. Jak więc stworzyć profesjonalną stronę WWW i jak ją utrzymać? W poniższym artykule przedstawimy kompletny przewodnik po tworzeniu i utrzymaniu stron internetowych.

W pierwszej części skupimy się na podstawach, czyli na tym, czego potrzebujesz, aby stworzyć stronę internetową. Omówimy nie tylko niezbędne materiały, ale również proces, który pozwoli Ci krok po kroku zbudować własną witrynę.

W kolejnej części skoncentrujemy się na optymalizacji strony dla wyszukiwarek (SEO). Co jest kluczowe dla osiągnięcia wysokiej pozycji w wynikach wyszukiwania? Jakie są znaki wskazujące na konieczność optymalizacji? Jakich narzędzi użyć do tego celu? Jakie techniki optymalizacji przyniosą najlepsze rezultaty? Dowiesz się tego wszystkiego z tej części poradnika.

Następnie przejdziemy do utrzymania i aktualizacji strony internetowej. Pokażemy Ci, jak regularnie sprawdzać swoją witrynę pod kątem uszkodzeń lub błędów, jak aktualizować zawartość strony oraz gdzie bezpiecznie przechowywać kopie zapasowe.

W ostatniej części artykułu skupimy się na promocji i marketingu strony internetowej. Przedstawimy różne techniki promocji, w tym wykorzystanie mediów społecznościowych, SEO i reklamy w Internecie, które pozwolą Ci dotrzeć do większej liczby potencjalnych klientów.

Jeśli jesteś mieszkańcem Lublina (lub dowolnego innego miejsca na świecie) i chcesz stworzyć profesjonalną stronę internetową, poniższy artykuł jest właśnie dla Ciebie. Przygotuj się na przyswojenie wiedzy, która pozwoli Ci zaistnieć w sieci i osiągnąć sukces w biznesie. Rozpocznijmy więc naszą podróż po tworzeniu i utrzymywaniu stron internetowych.

Czego potrzebujesz, aby stworzyć stronę internetową?

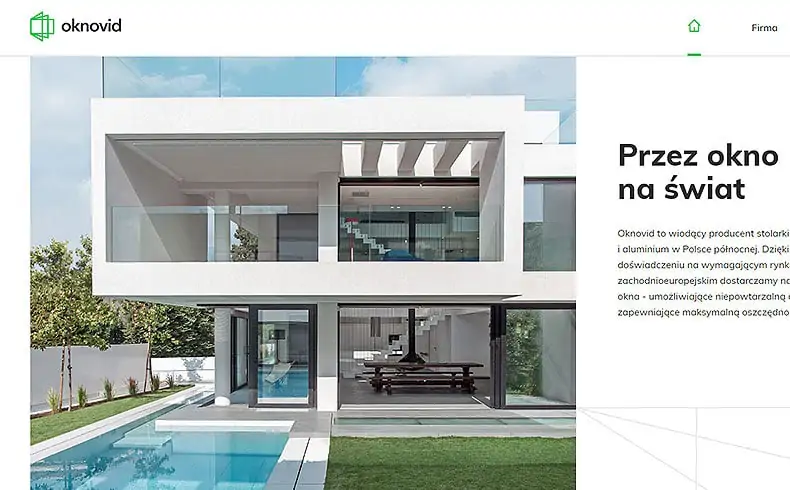

Projektowanie stron internetowych.

Poniżej przedstawiamy listę niezbędnych rzeczy, które będziesz musiał przygotować, zanim przystąpisz do tworzenia swojej witryny:

- Domena: wybierz odpowiednią nazwę domeny dla swojej strony. Domena to adres internetowy, pod którym będzie dostępna Twoja witryna. Upewnij się, że nazwa domeny jest łatwa do zapamiętania i jest związana z twoją firmą lub branżą.

- Hosting: znajdź renomowaną firmę hostingową, która zapewni Ci miejsce na serwerze, gdzie będziesz przechowywać swoją stronę. Wybierz plan hostingowy, który najlepiej odpowiada Twoim potrzebom, uwzględniając przepustowość, pojemność dysku i inne funkcje.

- Projekt graficzny: zanim rozpoczniesz proces tworzenia strony, musisz zaplanować jej projekt graficzny. Możesz skorzystać z gotowych szablonów, skonsultować się z profesjonalnym projektantem lub użyć narzędzi do tworzenia stron internetowych, które oferują różne szablony do wyboru.

- Zawartość: zastanów się, jaką treść chcesz umieścić na swojej stronie. Mogą to być informacje o firmie, usługach, produktach, dane kontaktowe itp. Przygotuj teksty, zdjęcia i inne media, które będą stanowiły treść Twojej witryny.

- Funkcjonalności: przemyśl, jakie funkcjonalności chcesz mieć na swojej stronie. Czy potrzebujesz formularza kontaktowego, systemu rezerwacji, koszyka zakupowego czy integracji z innymi systemami? Określ swoje wymagania, aby zaplanować odpowiednie rozwiązania.

- Responsywność: pamiętaj o tym, że coraz więcej osób korzysta z urządzeń mobilnych do przeglądania stron internetowych. Upewnij się, że Twoja strona jest responsywna, czyli dostosowuje się do różnych rozmiarów ekranów i działa poprawnie na smartfonach i tabletach.

- Wsparcie techniczne: nawet jeśli chcesz wykonać swoją stronę samodzielnie, na pewnym etapie jej tworzenia , zwłaszcza jeśli nie jesteś biegły w tworzeniu stron internetowych. Możesz skorzystać z usług profesjonalnych webmasterów lub zapisać się na kursy lub szkolenia związane z tworzeniem i utrzymaniem stron.

Pamiętaj aby przed przystąpieniem do tworzenia strony dokładnie zaplanować wszystkie wymienione elementy. Dzięki temu zbudujesz solidne podstawy do stworzenia profesjonalnej witryny.

Jak stworzyć stronę internetową?

Tworzenie strony internetowej.

Tworzenie strony internetowej może wydawać się skomplikowane, ale z odpowiednim planem i narzędziami napewno dasz sobie radę. W tej sekcji przedstawiamy jakie kroki trzeba wykonać, aby stworzyć stronę internetową od zera.

- Określ cel swojej strony: zastanów się, jaki jest główny cel prowadzenia Twojej strony internetowej. Chcesz promować swoją firmę, sprzedawać produkty online, udostępniać informacje czy oferować usługi? Określenie celu pomoże Ci w późniejszych etapach projektowania i planowania funkcjonalności.

- Wybierz platformę: istnieje wiele platform, które umożliwiają tworzenie stron internetowych. Możesz wybrać spośród popularnych platform takich jak WordPress, Drupal, Joomla czy Squarespace. Każda z nich ma swoje unikalne cechy i narzędzia, więc wybierz tę, która najlepiej odpowiada Twoim potrzebom i umiejętnościom.

- Zaprojektuj layout strony: przejdź do projektowania layoutu strony. Zastanów się nad układem, kolorystyką, czcionkami i innymi elementami wizualnymi. Możesz skorzystać z gotowych szablonów dostępnych na platformie, skonsultować się z projektantem graficznym lub stworzyć własny unikalny design.

- Zajmij się treścią: zawartość jest kluczowym elementem każdej strony internetowej. Przygotuj teksty, zdjęcia, filmy i inne media, które będą stanowiły treść Twojej witryny. Pamiętaj o dostosowaniu treści do swojego celu i odbiorców. Dbaj o czytelność, klarowność i wartościowe informacje.

- Zaimplementuj funkcjonalności: dodaj funkcjonalności, które są Ci potrzebne. Może to być formularz kontaktowy, system rezerwacji, integracja z systemem płatności czy inne narzędzia. Skorzystaj z dostępnych wtyczek lub modułów, które ułatwią implementację tych funkcji.

- Dostosuj do wymogów SEO: upewnij się, że Twoja strona jest zoptymalizowana pod kątem wyszukiwarek. Wybierz odpowiednie słowa kluczowe, dostosuj meta tagi, stwórz przyjazne adresy URL i zoptymalizuj prędkość ładowania strony. To pomoże w osiągnięciu lepszych wyników w wynikach wyszukiwania.

- Testuj i publikuj: Przed opublikowaniem swojej strony, przetestuj ją pod kątem wyświetlania w różnych przeglądarkach i urządzeniami, aby upewnić się, że działa poprawnie. Sprawdź, czy wszystkie linki, formularze i funkcjonalności działają zgodnie z oczekiwaniami. Gdy będziesz pewny/pewna, że wszystko działa, opublikuj swoją stronę i udostępnij ją światu.

Tworzenie strony WWW może być wyzwaniem, ale z odpowiednim podejściem i narzędziami możesz stworzyć profesjonalną i funkcjonalną witrynę dla swojej firmy w Lublinie. Pamiętaj o ciągłym doskonaleniu i aktualizacji strony, aby utrzymać ją atrakcyjną i zgodną z wymaganiami rynku.

Jak zoptymalizować stronę insternetową pod kątem SEO?

SEO (Search Engine Optimization).

Optymalizacja strony internetowej dla wyszukiwarek, zwana również SEO (Search Engine Optimization), jest kluczowym elementem w zapewnieniu widoczności Twojej witryny w wynikach wyszukiwania. W tym rozdziale omówimy, jakie czynniki wpływają na pozycjonowanie strony i jak zoptymalizować swoją witrynę WWW dla wyszukiwarek w Lublinie.

- Znaki, które wskazują, że Twoja strona potrzebuje optymalizacji: przed przystąpieniem do optymalizacji, warto zidentyfikować znaki, które wskazują, że Twoja strona wymaga poprawy. Mogą to być np. niskie pozycje w wynikach wyszukiwania, brak ruchu organicznego, wysokie wskaźniki odrzutu czy długi czas ładowania strony. Analizując te czynniki, możesz zidentyfikować obszary wymagające optymalizacji.

- Narzędzia do optymalizacji: istnieje wiele narzędzi, które mogą pomóc Ci w optymalizacji strony. Na przykład Google Search Console pozwala na monitorowanie widoczności Twojej strony w wynikach wyszukiwania, a Google Analytics dostarcza informacji na temat ruchu na Twojej stronie. Inne narzędzia, takie jak SEMrush czy Ahrefs, oferują analizę słów kluczowych, linków i innych czynników wpływających na pozycję w wyszukiwarce.

- Poprawne techniki optymalizacji: istnieje wiele technik, które można zastosować do optymalizacji strony WWW. Oto kilka z nich:

- Słowa kluczowe: wybierz odpowiednie słowa kluczowe, które są związane z treścią Twojej strony i popularne w wyszukiwaniach. Umieść je w tytule strony, nagłówkach, opisach meta i treściach.

- Struktura URL: stwórz czytelne i przyjazne dla użytkownika adresy URL, które zawierają słowa kluczowe związane z daną podstroną.

- Linkowanie wewnętrzne: twórz linki wewnętrzne, które prowadzą do innych stron na Twojej witrynie. To pomoże w nawigacji użytkowników i podniesie wartość Twojej witryny w oczach wyszukiwarek.

- Linkowanie zewnętrzne: pozyskuj linki z innych wartościowych stron internetowych, które są związane z Twoją branżą. Linki zwrotne (backlinki) mają duże znaczenie dla wyszukiwarek.

- Optymalizacja treści: twórz wartościowe i oryginalne treści, które odpowiadają na potrzeby użytkowników. Zwracaj uwagę na długość artykułów, używaj odpowiednich tagów nagłówków i formatuj tekst w sposób przyjazny dla czytelnika.

- Szybkość ładowania strony: stale optymalizuj prędkość ładowania strony, aby zapewnić użytkownikom jak najlepsze doświadczenia z jej wykorzystania. Skompresuj obrazy, minimalizuj kod HTML, CSS i JavaScript oraz skorzystaj z usług CDN (Content Delivery Network), jeśli to możliwe.

- Monitorowanie i optymalizacja: optymalizacja strony WWW to proces ciągły. Monitoruj wyniki swojej strony za pomocą narzędzi analitycznych i regularnie sprawdzaj, jakie czynniki wpływają na jej widoczność. Na podstawie tych informacji wprowadzaj odpowiednie zmiany i doskonal swoją stronę, aby utrzymać wysoką pozycję w wynikach wyszukiwania.

Optymalizacja strony dla wyszukiwarek to kluczowy krok w zapewnieniu większej widoczności i ruchu na Twojej witrynie. Przestrzegaj poprawnych technik optymalizacji, korzystaj z odpowiednich narzędzi i monitoruj wyniki, aby osiągnąć sukces w pozycjonowaniu Twojej strony internetowej.

Jak utrzymać i aktualizować stronę internetową?

Aktualizacja strony internetowej.

Utrzymanie i regularna aktualizacja strony internetowej są niezbędne jeśli chcemy aby nasza strona była zgodna z najnowszymi trendami oraz wymogami prawnymi i bezpieczeństwa. W tej sekcji omówimy, jak dbać o strony internetowe i jak regularnie aktualizować ich zawartość.

- Kontrola strony pod kątem uszkodzeń lub błędów: regularna kontrola to podstawa utrzymania wysokiej jakości witryny. Przeszukaj stronę i sprawdź, czy nie ma żadnych uszkodzeń, błędów czy niedziałających linków. Upewnij się, że wszystkie formularze i funkcjonalności działają poprawnie. Możesz skorzystać z narzędzi do monitorowania strony, które automatycznie wysyłają powiadomienia w przypadku wykrycia problemów.

- Aktualizowanie zawartości: aby utrzymać zainteresowanie użytkowników, ważne jest regularne aktualizowanie zawartości Twojej strony. Dodawaj nowe artykuły, wpisy na blogu, informacje o produktach lub usługach, aktualności branżowe itp. Pamiętaj, że świeża i wartościowa treść przyciąga użytkowników i wpływa na pozytywne pozycjonowanie strony w wyszukiwarce.

- Kopie zapasowe: tworzenie regularnych kopii zapasowych strony jest niezwykle ważne. W przypadku awarii, ataku hakerskiego lub innych nieprzewidzianych zdarzeń, posiadanie kopii zapasowej pozwoli na szybkie przywrócenie witryny. Wybierz odpowiednie miejsce do przechowywania kopii zapasowych, takie jak zewnętrzny serwer, chmura lub inny bezpieczny nośnik.

- Bezpieczeństwo: Bezpieczeństwo jest priorytetem. Oto kilka praktyk, które pomogą w zabezpieczeniu Twojej witryny:

- Aktualizuj system zarządzania treścią (CMS) i wszelkie wtyczki lub motywy na bieżąco, aby uniknąć luk w zabezpieczeniach.

- Używaj silnych haseł i regularnie je zmieniaj.

- Instaluj odpowiednie wtyczki antywirusowe i zabezpieczające, które pomogą w wykrywaniu i usuwaniu potencjalnych zagrożeń.

- Regularnie monitoruj swoją stronę pod kątem prób ataku lub nieautoryzowanego dostępu.

- Wykorzystuj protokół HTTPS, aby zapewnić bezpieczne przesyłanie danych na Twojej stronie.

- Szybkość ładowania Upewnij się, że Twoja strona szybko się ładowuje. Długi czas ładowania może zniechęcać użytkowników i wpływać negatywnie na pozycjonowanie. Skompresuj obrazy, minimalizuj kod i wykorzystaj techniki cache, aby zwiększyć prędkość ładowania strony.

Regularne utrzymywanie i aktualizacja to kluczowe czynności, które pomogą Ci utrzymać profesjonalizm i skuteczność Twojej witryny. Pamiętaj o regularnym sprawdzaniu, aktualizowaniu zawartości, tworzeniu kopii zapasowych, dbaniu o bezpieczeństwo i optymalizacji prędkości ładowania. Dzięki temu Twoja strona będzie zawsze w dobrym stanie i spełni oczekiwania użytkowników.

Promocja i marketing strony internetowej

Jak promować stronę internetową?

Promocja i marketing Twojej strony WWW są kluczowe dla zwiększenia widoczności, generowania ruchu i przyciągania nowych klientów. W tej sekcji omówimy różne techniki promocji, które możesz wykorzystać, aby w pełni wykorzystać potencjał Twojej witryny.

Istnieje wiele technik, które możesz zastosować, aby promować swoją stronę internetową. Oto kilka z nich:

- Optymalizacja SEO: skorzystaj z technik optymalizacji SEO, które omówiliśmy wcześniej, aby poprawić pozycję Twojej strony w wynikach wyszukiwania.

- Reklama płatna (PPC): skorzystaj z płatnych kampanii reklamowych, takich jak Google Ads czy Facebook Ads, aby dotrzeć do większej liczby potencjalnych klientów. Możesz wybrać różne formy reklamy, takie jak reklamy tekstowe, reklamy graficzne czy reklamy wideo.

- Marketing treści: twórz wartościowe i interesujące treści, takie jak artykuły blogowe, e-booki czy infografiki, które przyciągną uwagę użytkowników i zmotywują ich do odwiedzenia Twojej strony.

- Współpraca z influencerami: nawiąż współpracę z influencerami lub osobami z dużą liczbą obserwujących, które są związane z Twoją branżą. Poproś ich o promowanie Twojej strony lub udział w recenzjach, co pomoże Ci dotrzeć do większej liczby potencjalnych klientów.

- Email marketing: wykorzystaj email marketing, aby utrzymać kontakt z istniejącymi klientami i informować ich o nowościach, promocjach czy aktualizacjach na Twojej stronie. Pamiętaj o zgodności z przepisami dotyczącymi ochrony danych osobowych.

- Media społecznościowe: media społecznościowe są potężnym narzędziem do promocji Twojej strony. Oto kilka wskazówek, jak wykorzystać je efektywnie:

- Wybierz odpowiednie platformy: zidentyfikuj, na których platformach społecznościowych znajduje się Twoja docelowa grupa odbiorców i skoncentruj się na nich.

- Twórz ciekawe i wartościowe treści: publikuj treści, które są interesujące, pomocne i angażujące dla Twoich obserwujących.

- Buduj zaangażowanie: zachęcaj do interakcji i udziału użytkowników na Twoich profilach społecznościowych. Odpowiadaj na komentarze, zadawaj pytania i organizuj konkursy lub quizy.

Promocja i marketing strony internetowej to nieodłączne elementy skutecznej obecności online. Wykorzystaj różne techniki promocji, korzystaj z mediów społecznościowych, optymalizuj stronę według wymogów SEO i rozważ płatne kampanie reklamowe, aby zwiększyć widoczność i osiągnąć sukces w promocji Twojej strony.

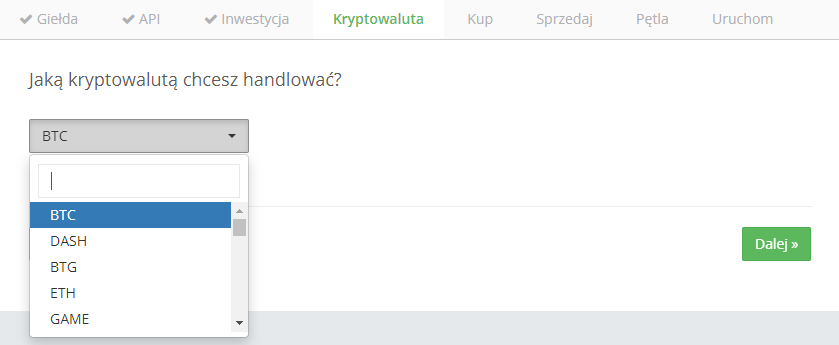

Boty kryptowalutowe stale się rozwijają. Korzystają przy tym z różnych strategii. Najpopularniejsza z nich to rynkowa, która opiera się na wykorzystaniu różnicy pomiędzy ceną zysku i sprzedaży danego aktywa. Znaną strategia jest również arbitraż, czyli zysk z różnicy wartości kryptowalut na poszczególnych giełdach. Oprócz tego, wiele robotów kieruje się różnymi wskaźnikami.

Boty kryptowalutowe stale się rozwijają. Korzystają przy tym z różnych strategii. Najpopularniejsza z nich to rynkowa, która opiera się na wykorzystaniu różnicy pomiędzy ceną zysku i sprzedaży danego aktywa. Znaną strategia jest również arbitraż, czyli zysk z różnicy wartości kryptowalut na poszczególnych giełdach. Oprócz tego, wiele robotów kieruje się różnymi wskaźnikami. Jeden z najpopularniejszych botów. Jest wybierany ze względu na duży wybór kryptowalut i dostępnych giełd. Bot współpracuje ze wszystkimi głównymi giełdami, takimi jak Binance, Coinbase, Bitfinex, Poloniex, Bittrex, Kraken, Huobi, KuCoin.

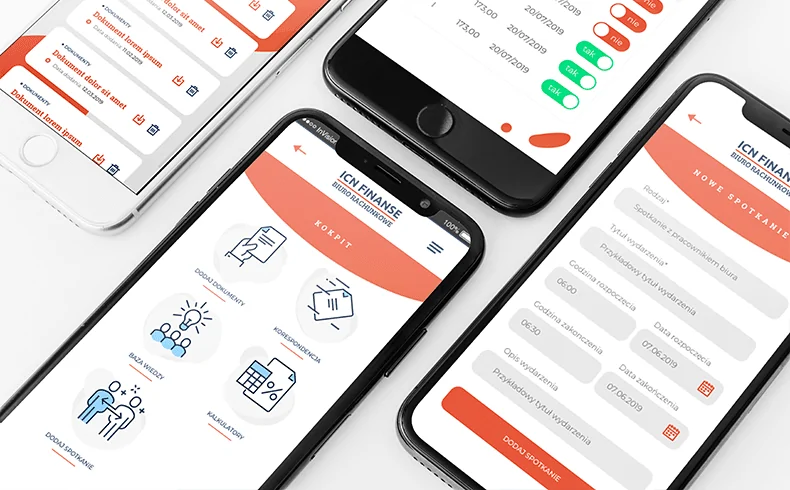

Jeden z najpopularniejszych botów. Jest wybierany ze względu na duży wybór kryptowalut i dostępnych giełd. Bot współpracuje ze wszystkimi głównymi giełdami, takimi jak Binance, Coinbase, Bitfinex, Poloniex, Bittrex, Kraken, Huobi, KuCoin. To jest opcja dla takich osób, co lubią mieć wszystko pod ręką w telefonie. Bo oprócz tego, że bot jest ogólnie wygodny i spoko, ma dużo giełd i walut, to ma jeszcze bardzo rozwiniętą i wygodną aplikację mobilną.

To jest opcja dla takich osób, co lubią mieć wszystko pod ręką w telefonie. Bo oprócz tego, że bot jest ogólnie wygodny i spoko, ma dużo giełd i walut, to ma jeszcze bardzo rozwiniętą i wygodną aplikację mobilną.