Porady

SSL

Prywatna, firmowa, czy korporacyjna strona www powinna być wyposażona w należyty poziom zabezpieczeń. Ważne jest zrozumienie potencjalnych zagrożeń sposobu ochrony przed nimi. Z tego powodu należy skorzystać z zaufanych partnerów oferujących certyfikaty SSL. Poniżej prezentujemy podstawowe informacje dotyczące rodzaju certyfikatów SSL i ich wpływ na bezpieczeństwo stron www

1. Czym jest SSL

Certyfikacja SSL zabezpiecza i ochrania witryny internetowe oraz zachowuje poufność przesyłanych danych, które są szyfrowane. SSL jest rejestrowany na każdą domenę i zawierają zabezpieczone kryptograficznie dane właściciela domeny. Informacje te nie mogą bezpośrednio być zmieniane przez właściciela domeny. SSL tworzony jest przez instytucje zewnętrzne zajmujące się generowaniem certyfikatów (CA). Pełni on dwie istotne funkcje takie jak uwierzytelnienie i weryfikacja oraz szyfrowanie danych. Analogicznie do zamka w drzwiach SSL może otworzyć lub zamknąć przepływ informacji do witryny internetowej. Zawiera on dwa klucze: publiczny do szyfrowania informacji oraz prywatny do deszyfrowania informacji i przywracania do oryginalnego formatu, który może zostać przeczytany. Kiedy użytkownik uruchamia stronę www zachodzi widoczny dla niego SSL handshake pomiędzy przeglądarką a serwerem. Wtedy pojawia się „oznaczenie zaufania” w pasku adresu, które jest widoczne w formie zależności od poziomu certyfikatu. Oznacza to, że bezpieczne połączenie zostało nawiązane w tej sesji korzystając z unikalnego klucza, dzięki temu można rozpocząć bezpieczne korzystanie ze strony.

2. Rodzaje certyfikatów

Certyfikat SSL bazuje na protokołach kryptograficznych, które są ciągle ulepszane. Nie jest to pojedynczy algorytm ale zestaw wielu algorytmów i schematów używanych do zapewnienia bezpieczeństwa. Ostatnią wersją protokołu jest TLS 1.3 zaproponowany 21 marca 2018 roku. Nie jest on jeszcze zaimplementowany w przeglądarkach, stąd wersja TLS 1.2 zajmuje obecnie 88% rynku. Nie zmienia to faktu, że wersja 1.3 jest przede wszystkim szybsza od poprzedniej o 50%. Obecnie TLS 1.3 obsługiwany jest przez: Firefox i Chrome. Stąd wniosek, że większość wersji przeglądarek nie obsługuje najnowszego TLS-a. Na chwilę obecną rynek musi zadowolić się poprzednim zestawem algorytmów.

Z biznesowego punktu widzenia certyfikaty SSL podzielono na trzy typy:

- DV (Domain Vaildated) – najpopularniejszy certyfikat SSL. Weryfikowany jest przez nazwę domeny. Instytucja certyfikująca wysyła potwierdzający e-mail na podstawie którego certyfikat jest przyznawany. DV polecany jest dla małych sklepów internetowych, portali korporacyjnych, niekomercyjnych stron WWW.

- OV (Organization Validated) – zapewnia wyższy poziom walidacji niż DV. Instytucja certyfikująca weryfikuję dane w oparciu o odpowiednie dokumenty, które muszą być przesłane. Informacje o certyfikacie dostępne w przeglądarce internetowej wyświetlają dane firmy posiadającej SSL. OV polecany jest dla dużych sklepów internetowych, serwisów biznesowych, stron urzędów i administracji publicznej.

- EV (Extended Validation) – wprowadza maksymalny dostępny poziom zaufania. Wymaga przedstawienia precyzyjnych danych i dokumentów w języku angielskim. Skutkuję pojawieniem się zielonego paska adresu w przeglądarce. EV budzi pełne zaufanie internautów.

Na dzień dzisiejszy Chrome jest najpopularniejszą przeglądarką w Polsce zajmując ok 77% rynku. Z uwagi na fakt, że 70% ruchu internetowego odbywa się przez protokół SSL, staje się on standardem. Przeglądarka Google Chrome od wersji 68 wprowadza rygorystyczny sposób oznaczania stron WWW w postaci jawnego komunikatu o niebezpieczeństwie dla stron nie posiadających SSL-a, stąd stosowanie SSL-a staje się standardem.

3. Wildcard – SSL dla wielu adresów

W ramach jednej organizacji lub firmy można zamówić SSL dla kilku domen i wielu poddomen. Taki certyfikat nazywa sie wildcart. Jest on droższy od pojedyńczego SSL-a natomiast przy różnych adresach tej samej domeny jego zakup jest znacznie atrakcyjniejszy. Wildcart w ramach jednej organizacji dostępny jest dla kilku domen. Dla przykładu można go zarejestrować na adresach: www.mojsklep.pl, www.mojesklepy.pl, www.naszesklepy.pl. Trzeba pamiętać, że każda dodatkowa domena będzie płatna. Inaczej wygląda sprawa w przypadku poddomen. Dla witryny www.mojskep.pl możemy posiadać certyfikaty dla adresów: www.audio.mojsklep.pl, www.video.mojsklep.pl, www.muzyka.mojsklep.pl, itd. Coraz częściej klienci pytają o grupowe certyfikaty Wildcart i wybierają te z grupy OV lub EV

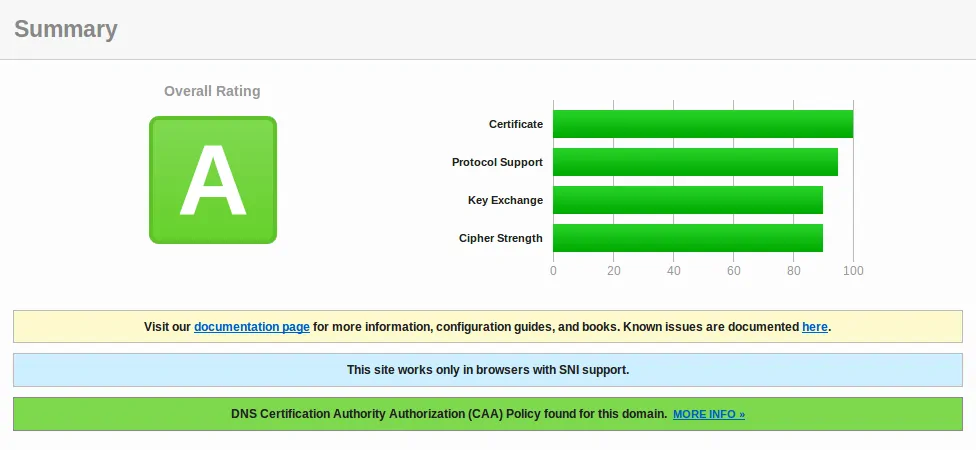

4. Test certyfikatów

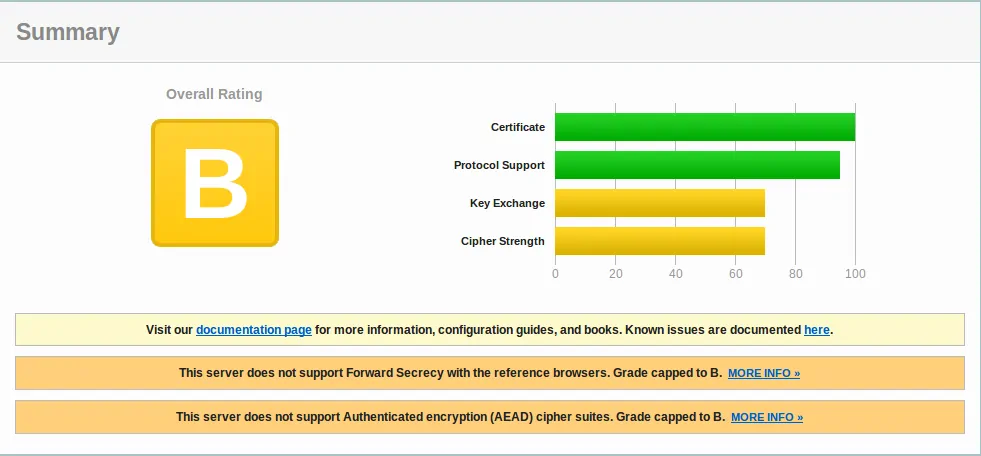

Tak jak w życiu: usługa usłudze nie jest równa. Jak zawsze w kwestiach cyberbezpieczeństwa nie należy lekceważyć jakości oferowanych rozwiązań. W internecie dostępne są skrypty lub wtyczki umożliwiające testowanie poziomu zabezpieczeń SSL online. Zazwyczaj weryfikowane są następujące parametry: poziom certyfikacji, wsparcie protokołu, wymiana klucza oraz siła szyfrowania. Każdy z wymienionych parametrów kryje w sobie wiele testów odpowiadających na pytanie o całkowity poziom bezpieczeństwa certyfikatów użytych w domenach klienta

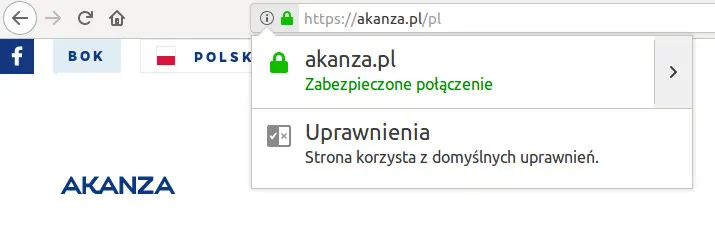

Przykładem dobrego zabezpieczenia jest domena akanza.pl. Wszystkie cztery kluczowe parametry ocenione są powyżej 90% skuteczności

Niestety, istnieją dostawcy SSL-, których skuteczność zabezpieczeń nie jest tak wysoka. Poniżej przedstawiono test wykonany na innej domenie należącej do firmy z Wielkiej Brytanii.

Serwer na którym umieszczono stronę nie wspiera kilku istotnych mechanizmów co ma negatywny wpływ na ocenę zabezpieczeń. Jak widać na powyższych przykładach usługi związane z certyfikacją SSL oferowane przez polskie firmy są na światowym poziomie.

Cyberbezpieczeństwo

Cyberbezpieczeństwo to w dzisiejszych czasach popularny termin. Poniżej zaprezentowane zostały podstawowe informacje z tej dziedziny, jak i również konsekwencje braku stosowania dobrych praktyk. Scharakteryzowano również na czym polega nowoczesna ochrona przeciwko zagrożeniom.

1. Współczesne zagrożenia

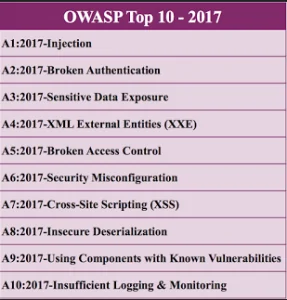

Ataki na aplikacje są niezwykle częste i dość popularne. W samej Australii dziennie notuje się ponad kilkaset tysięcy przypadków ataków typu malware rocznie a w skali świata kilka milionów. Przy braku odpowiednich zabezpieczeń strategiczne dane firmy lub klientów mogą znaleźć się na serwerach zewnętrznych i zostać udostępnione. Według organizacji OWASP ataki na aplikacje internetowe stanowią jedno z największych współczesnych wyzwań dla instytucji i przedsiębiorstw. Określono top 10 zagrożeń dla aplikacji internetowych i mobilnych.

W zestawieniu tym najwyższe miejsce przypadło atakom typu Injection, gdzie przez brak odpowiednich zabezpieczeń można bez logowania wykonywać operacje na bazie danych. Skutkiem tej podatności może być wyciek danych i haseł a nawet ich utrata. Drugim na liście zagrożeniem jest stosowanie prostych haseł i brak zabezpieczeń na atak typu „brute force”, w którym atakujący generuje hasła aż do otrzymania pozytywnego wyniku odgadnięcia. Złą polityką związaną z procedurami logowania jest nadawanie haseł prostych typu: „admin”, „password1”, „janusz66”, „qwerty”. Dokonujący ataków korzystają z baz słownikowych zawierających najpopularniejsze hasła obnażając złą politykę haseł w systemie. Na trzecim miejscu znajdują się zagrożenie wycieku danych wrażliwych określonych przez RODO (GDPR). Należy weryfikować, czy dane przekazywane są jawnym tekstem, czy algorytmy szyfrujące są aktualne,jaki jest poziom zabezpieczeń SSL (TLS). Kolejnym zagrożeniem jest nieprawidłowe zabezpieczenie aplikacji bazujących na SOAP, gdzie serializacja plików XML może zostać przechwycona. Luką w systemie jest również możliwość modyfikacji adresu URL w celu uzyskania kontroli nad danymi w aplikacji. W czasie ataku sprawdzane są tokeny, identyfikatory sesji oraz ograniczenia aplikacji wynikające z charakterystyki domeny lub serwera. Aplikacje musi być odporna na podmianę skryptów. Przykładem jest sytuacja, w której online wykonywana jest transakcje finansowa, na przykład przelew. Jeżeli aplikacja podatna jest na atak XSS to podmieniony jest skrypt, skutkując wysłaniem innej kwoty na inne konto. Następnym istotnym zagrożeniem są nieodpowiednie zabezpieczenia stanowiące luki do logiki aplikacji umożliwiające zmiany struktury danych i obiektów wewnątrz aplikacji. Wymienione zagrożenia są najczęściej spotykanymi, co nie oznacza, że inne nie istnieją.

2. Koszty braku zabezpieczeń

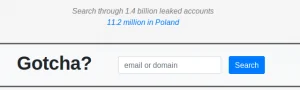

Wycieki danych logowania stanowią poważny problem dla wielu firm i instytucji. Istnieją serwisy np.: https://gotcha.pw/ , gdzie można sprawdzić czy dane logowania nie wyciekły z serwerów obsługujących daną domenę. Okazuje się, że w tej bazie znajduje się ponad 11 milionów haseł i nazw użytkowników, które zostały wykradzione tylko z domen zarejestrowanych w Polsce. Skoro dane logowania znajdują się na wskazanej powyżej stronie, oznacza to że są również dostępne gdzie indziej. Wyobrażając sobie sytuację, że dane logowania dowolnego użytkownika mogą zostać udostępnione. Można takie dane po prostu kupić i posłużyć się nimi.

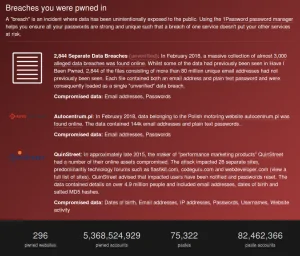

Każdy posiadacz konta e-mail, może również sprawdzić, z jakich serwerów wyciekły jego/jej informacje. Istnieją serwisy typu: https://haveibeenpwned.com/ które weryfikują zabezpieczenia w systemach informatycznych. Dla podanego adresu e-mail otrzymano listę serwisów, z których wyciekły dane. W stopce podane są statystyki dla całego serwisu, określające ogromną skalę zaniedbań w obszarze cyberbezpieczeństwa.

W internecie można spotkać szereg artykułów o realnych kosztach wycieku danych logowania będących skutkiem tylko jednego typu ataku: SQL Injection. Szacuje się, że dla większych instytucji straty finansowe idą w setki tysięcy dolarów. W obliczu RODO (GDPR) aplikacje internetowe muszą gwarantować bezpieczeństwo danych swoich użytkowników.

3. Ochrona

Bez wątpienia profesjonalną ochronę należy powierzyć specjalistom. Zidentyfikują oni potencjalne słabości na różnych etapach produkcji aplikacji jak i również w produkcie końcowym. W takim przypadku tstowane są scenariusze ataków dedykowanych dla różnego typu aplikacji. Dobrze, gdy wykorzystywane są dobre praktyki bezpieczeństwa, np.: wg standardu OWASP MASVS. Niezbędną czynnością powinno być przeprowadzenie testów penetracyjnych, które wykonywane są na aplikacji i przechowywanych danych. Warto wspomnieć, że istnieją procedury weryfikujące bezpieczeństwo aplikacji opartych lub zintegrowanych z technologią blockchain, np.: audyty inteligentnych kontraktów. Rozwój technologii typu cloud wymusił opracowanie strategii przeprowadzania testów bezpieczeństwa dla rozwiązań opartych o chmury: AWS, Google Cloud czy MS Azure. Profesjonalna ochrona powinna zdiagnozować pojawienie się potencjalnych incydentów oraz ich konsekwencje. Przy wyborze firmy z branży cyberbiezpieczeństwa zawsze warto przyjrzeć się na portofolio i specjalistów zatrudnianych przez daną firme. Ich doświadczenie i obecność w „świecie security” udokumentowane artykułami naukowymi i występami na specjalistycznych konferencjach stanowi potwierdzenie rzetelności oferowanych usług.

Przyszłość technologii i aplikacji Blockchain cz.2

Blockchain – niezmienna, zaszyfrowana, zdecentralizowana baza danych ma potencjał, aby każdy scentralizowany proces, działalność i organizacja były w pełni autonomiczne. Oznacza to, że możemy wyeliminować pośredników i w ten sposób usprawnić każdy biznes, zarządzanie czy działalność non-profit. Choć brzmi to niesamowicie, nadal jest to odległa przyszłość. Pośród wielu możliwości związanych z technologią Blockchain, istnieje wiele wątpliwości co do jej przyszłości. W artykule tym omówimy kilka zagadnień związanych z przyszłością technologii Blockchain.

4. Zapewnienie bezpiecznego Internetu przyszłości

Najważniejszą cechą technologii blockchain jest to, że zapewnia niespotykane do tej pory bezpieczeństwo w Internecie, w którym nielegalne wyłudzanie danych, złośliwe oprogramowanie, spam i hacki stanowią zagrożenie dla globalnego biznesu.

Najważniejszą cechą technologii blockchain jest to, że zapewnia niespotykane do tej pory bezpieczeństwo w Internecie, w którym nielegalne wyłudzanie danych, złośliwe oprogramowanie, spam i hacki stanowią zagrożenie dla globalnego biznesu.

Jedną z głównych korzyści, które zapewnia blockchain nad innymi typami oprogramowania jest to, że opiera się na kryptografii i jest zbudowany tak, aby nie można było wprowadzić zmian do istniejącego już łańcucha bloków. Po prostu nie można wrócić do pewnego punktu w blockchainie i zmienić tam informacje. Przez 10 lat istnienia technologii blockchain, nigdy nie został zhackowany.

Inną kluczową zaletą technologii blockchain jest rozproszenie w sieci, dzięki czemu niemożliwe jest przejęcie nad nią kontroli przez np. autorytarny rząd lub wielkie korporacje w przypadku nielegalnych praktyk biznesowych. Na przykład, nieruchomości zakupione i udokumentowane w blockchainie nie mogą być usunięte lub ukryte przez jakikolwiek organ administracyjny, dzięki czemu właściciel chroniony jest przed nadużyciami.

Wreszcie, blockchain jest doskonałym narzędziem do przechowywania ogromnej ilości ważnych dokumentów w branżach takich jak służba zdrowia, logistyka, prawo autorskie i wiele innych. Blockchain eliminuje potrzebę pośrednika, jeśli chodzi o legalizowanie umów. Inteligentne platformy kontraktowe są wciąż doskonalone, jeśli chodzi o przyjazność dla użytkownika i uważa się, że znajdą szerokie zastosowanie w ciągu najbliższych 5 lat.

5. Blockchain w reklamach cyfrowych

Reklama cyfrowa napotyka wyzwania, takie jak oszustwa w przekierowaniu na inną domenę, fałszywy ruch w postaci botów, brak przejrzystych, jednolitych modeli płatności. Problem polega na tym, że stymulacja rynku nie jest równomierna, co powoduje, że zarówno reklamodawcy, jak i wydawcy nie do końca są zadowoleni z osiągnięcia celów biznesowych. Blockchain jest rozwiązaniem zapewniającym przejrzystość w łańcuchu dostaw, ponieważ z natury wnosi zaufanie do bardzo szybko zmieniającego się środowiska.

Dzięki zmniejszeniu liczby złych praktyk w środowisku reklamowym, dobre firmy mogą się rozwijać. Co najważniejsze, wydawcy mogą zebrać wyższy procent łącznej kwoty reklam wpuszczanych do ekosystemu i będą to robić w momencie dostarczania trafnych wyświetleń. Blockchain jest wciąż jeszcze w powijakach, ale podstawowa technologia jest tu na miejscu, a wszystkie firmy zajmujące się technologiami reklamowymi powinny się zastanowić, w jaki sposób może to pomóc w usprawnieniu ich działalności.

6. Wpływ tzw. ‘Streaming Money’ na biznes

Przyzwyczailiśmy się do miesięcznego (w Europie zachodniej tygodniowego) okresu rozliczeniowego, który bierzemy pod uwagę w biznesie i jako pracownicy. Jednak rok 2018 wyznacza nowe podejście, w którym nie jest to już obowiązujaca norma. Bardzo ekscytującą możliwością technologii blockchain są nowe formy mikropłatności. Kolejną są inteligentne kontrakty (Smart Contracts). Chociaż było to przewidywane wiele lat temu przez Andreasa Antonopolisa, rzeczywistość dopiero teraz przynosi efekty.

Przyzwyczailiśmy się do miesięcznego (w Europie zachodniej tygodniowego) okresu rozliczeniowego, który bierzemy pod uwagę w biznesie i jako pracownicy. Jednak rok 2018 wyznacza nowe podejście, w którym nie jest to już obowiązujaca norma. Bardzo ekscytującą możliwością technologii blockchain są nowe formy mikropłatności. Kolejną są inteligentne kontrakty (Smart Contracts). Chociaż było to przewidywane wiele lat temu przez Andreasa Antonopolisa, rzeczywistość dopiero teraz przynosi efekty.

Bitcoin początkowo miał bardzo niskie opłaty, ale blokowanie/zatykanie się sieci spowodowało zniknięcie mikropłatności. W tym roku możemy obserwować sieć ‘lightning’ i sieć Raiden. Obie zyskują na popularności oraz przywracają szybkie mikropłatności.

Za pomocą prostego inteligentnego kontraktu pracownik może otrzymywać wynagrodzenie w czasie rzeczywistym, gdy pracuje. A to oznacza, że faktycznie działa. Programy monitorujące mogą z łatwością śledzić naciśnięcia klawiszy, widzieć, czy pracownicy nie robią sobie przerwy na Facebooku oraz mierzą produktywność. Płać, w czasie rzeczywistym, gdy pracują.

Jest to zaleta zarówno dla firmy, jak i pracownika. Zasady są jasne i proste a bardziej zaangażowani pracownicy otrzymają lepsze wynagrodzenie. Chcesz zarobić trochę więcej? Zostań w pracy dłużej i zwiększaj aktywa swojego konta w czasie rzeczywistym. Wiele firm korzysta już z usług takich jak np. Upwork. Programy te monitorują pracę zdalnych pracowników w czasie rzeczywistym. Stoimy zatem u progu wielkich zmian systemu płatności.

7. Czy jesteśmy już gotowi na rewolucję

Chociaż perspektywy wydają się bardzo optymistyczne, istnieje wiele ograniczeń związanych z pełniejszym wykorzystaniem technologii blockchain. Jeff Stollman, futurysta ds. technologii, podzielił się swoimi przemyśleniami na temat obecnych ograniczeń technologii o tak dużym potencjale. Od ponad trzech lat projektuje rozwiązania blockchain dla klientów i oczekuje na cztery patenty w obszarze tej technologii. Oto, co powiedział:

„Potencjał technologii Blockchain w przedsiębiorstwach jest olbrzymi, ale wdrożenia działających rozwiązań dla korporacji będą trwały jeszcze parę lat. Istnieją dwa powody tego stanu. Po pierwsze, sama technologia blockchain jest niewystarczająco dojrzała, aby obsłużyć wolumeny transakcji niezbędne do obsługi większości aplikacji dla przedsiębiorstw. Po drugie, aplikacje korporacyjne, które będą wykorzystywane w różnych sektorach przemysłu, wymagają ustanowienia nowych zasad zarządzania. Wypracowanie nowych może trwać wiele lat.

Jeśli chodzi o technologię, jedynymi dostępnymi obecnie aplikacjami opartymi o blockchain dla przedsiębiorstw są aplikacje działające w dość ograniczonej skali, takie jak Everledger Dimond Platform śledzący własność i pochodzenie certyfikowanych, oszlifowanych diamentów. Każdy rejestr/baza danych zarządza i monitoruje ponad 1,6 miliona diamentów. Ale diamentami nie handluje się z wysoką częstotliwością. Jest to inwestycja raczej długoterminowa.

Duże systemy płatności, takie jak VISA, obecnie przetwarzają płatności w tempie, które pozwoliłoby obsłużyć całą bazę diamentów Everledger w ciągu nieco ponad 1 minuty (~ 24 000 transakcji na sekundę). Wśród popularnych kryptowalut Bitcoin przetwarza tylko 7 transakcji na sekundę, a Ethereum obsługuje tylko 20 tps. Nie ma żadnego ograniczenia, aby przyspieszyć szybkość przetwarzania danych w technologii blockchain. Potrzebne są jednak nowe rozwiązania, aby spełnić wysokie wymagania dotyczące przepustowości i poufności takich aplikacji dla przedsiębiorstw. Na przykład twórcy BigChainDB, który nie jest prawdziwym blockchainem, ale oferuje wiele pożądanych funkcji, twierdza, że są w stanie przetworzyć 1 milion transakcji na sekundę.

Jeśli chodzi o zarządzanie, większość aplikacji korporacyjnych będzie działać na dedykowanych, prywatnych łańcuchach bloków. Nie będą to aplikacje typu single-owner, takie jak Everledger. Własność będzie dzielona przez grupę kontrahentów. Banki współpracują w celu opracowania nowych systemów płatności. Firmy logistyczne i banki współpracują ze sobą w celu opracowania nowych rozwiązań finansowych w handlu. Przedsiębiorstwa te będą unikać popularnych łańcuchów blockchain, takich jak Bitcoin i Ethereum, w celu osiągnięcia wymaganej przepustowości i lepszej kontroli poufności. Dzisiejsze transakcje na Bitcoin i Ethereum są prywatne tylko dlatego, że ich transakcje są niewystarczające, aby umożliwić analitykom (big-data) identyfikację stron transakcji. Nie dotyczy to większości transakcji w przedsiębiorstwach.

Ponieważ łańcuchy bloków będą prywatne, członkowie będą musieli uzgodnić zasady zarządzania, w ramach których będą działać. Jest to proces podobny do negocjacji międzynarodowych standardów, który zwykle trwa lata. Dzieje się tak, ponieważ różni członkowie starają się wypracować swój szczególny standard działania. Zarządzanie zdecentralizowanym łańcuchem bloków zazwyczaj wymaga osiągnięcia konsensusu w wielu aspektach działalności: członkostwo, kontrola dostępu, jakie dane są w łańcuchu i jakie dane są przechowywane poza łańcuchem, procedury weryfikacji i sprawdzania poprawności transakcji, własność blockchain, zarządzanie blockchain itp.

Z czasem uda się wypracować pożądane standardy, przezwyciężając zarówno przeszkody technologiczne, jak i prawne. Ale znaczny postęp będzie potrzebny na obu frontach, zanim korporacyjne aplikacje blockchain osiągną szerokie zastosowanie. „